نجاح الجماعات الإرهابية في تبنّي واستخدام التكنولوجيا المتطورة

فئة : مقالات

التكنولوجيا والارهاب

لقد قمت في كتابي "العولمة والإرهاب: عالم مسطح أم أودية عميقة؟"، الصادر باللغة العربية في2011م، الطبعة الأولى، الذي كان في الأساس رسالة الماجستير المنجزة في 2007م، بالإشارة إلى ظاهرة نجاح الأطراف الفاعلة من غير الدول كالجماعات الإرهابية باستخدام وتبنّي التكنولوجيا المتطورة خدمة لأهدافها الإرهابية، من خلال استخدام أدوات التحليل الرياضية، مثل: منحى روجر بيل، ونظرية الانتشار، وقوانين مور، و S- Curve.

لقد كانت نظريتي باختصارٍ شديد -آنذاك - هي أنّ الجماعات الإرهابية تنافس الدول باستخدام التكنولوجيا المتطورة، ونجحت باستغلال العولمة التكنولوجية وتبنّي (Adopt) أدوات التكنولوجيا المتطورة، خاصة شبكة الأنترنت خدمة لأهدافها الإرهابية.

بعد أكثر من عقدٍ من الزمن منذ أن قدمت مرافعتي حول الأثر المتبادل بين العولمة والإرهاب والتأثير المتسارع والمرعب للتطور التكنولوجي وشبكة الأنترنت على ظاهرة الإرهاب العالمي، نلاحظ اليوم أن الجماعات الإرهابية دخلت مجالات تكنولوجية خطيرة، مثل استخدام "الطائرات بدون طيار"، وخشية من دخول مجالات الذكاء الصناعي مستقبلاً والنجاح في تصنيع/أو الحصول على أسلحة ذكية، سواء نووية أو بيولوجية.

إن تطور شبكة الأنترنت -مثلاً- ليس متساوياً في جميع مواقع الجغرافية في العالم، والسبب في ذلك يعود إلى اختلاف التطور الاجتماعي، والاقتصاديّ، والثقافيّ الذي يتناسب طردياً مع تبني التكنولوجية الجديدة، وطرائق الاتصالات بنسبٍ متفاوتة. وبناء عليه، فإن أنواع الأجهزة مثل الكومبيوترات الشخصية وأجهزة الهاتف المحمول، والتلفزيونات التفاعلية التي تستخدم للاتصال بالإنترنت تتنوع وتختلف بين المستخدمين في العالم، ولذلك فإن تأثير العولمة - مؤشرات التكنولوجية- سيكون غير متجانس، وأحياناً بطيئاً نسبياً.([1])

لذلك وفي إطار عمل العولمة بشكل عامّ، فإن ما يسمّى "بالوصول الشبكيّ" بمعنى اختراق الأنترنت ونموّ الوصول إليه عبر الخطوط اللاسلكية مثل: الميكروويف، والأقمار الصناعية هو الذي يقرر توقيت العولمة وحجمها، وهذا يطرح سؤال هل نجحت الشبكات الإرهابية بالوصول الشبكيّ؟ وبدون الخوض في التفصيلات التقنّية الدقيقة التي تتعلق ببنية المؤشرات التكنولوجية المختلفة، وبخاصة الأنترنت؛ نقول: نعم، لقد نجحت الشبكات الإرهابية حتى الآن بذلك.

لكن قبل الخوض في محاولة إثبات ذلك والإجابة عن السؤال أعلاه، نشير إلى أن سرعة تطور الأنترنت، والمؤشرات التكنولوجية بشكل عامّ كبيرة للغاية، لكن معادلات التبني (Adoptions) والتغير في التقبل الثقافيّ هما أبطأ بكثير من التطور في التكنولوجيا، ومنها على سبيل المثال اختراع الأنترنت 1968، حيث كان هناك عدد قليل من المستخدمين المحترفين في القوات المسلحة الأمريكية، لكن الأنترنت تحولت إلى وسط اتصالات سهل الاستعمال ومرعب بعد 20 سنة.

وحسب قوانين المهندس الأمريكي ومدير شركة انتل / (جوردن ايرل مور) المعروفة حالياً باسم (Moore's Law)([2])* حول تطور أداء الكمبيوترات، فإن سرعة معالج البيانات (Microprocessor) تتضاعف كل سنتين، وقد كان هذا القانون سائداً خلال العقود الثلاثة الماضية، ومن المتوقع أن يستمر في المستقبل مع الإشارة إلى أن التكنولوجيا لا تتطور بشكل دائم، ومثال ذلك أنّ التكنولوجيا استمرّت بالنمو والتطور السريع، حتى صعد الإنسان إلى سطح القمر، ثم تباطأت بعد ذلك([3]).

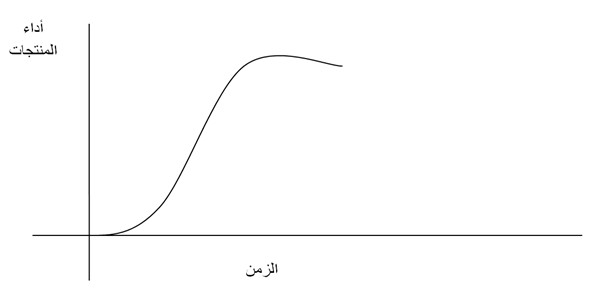

ويعبر الخبراء والعلماء المختصون بدراسة تطور التكنولوجيا عن هذا التوجه باستخدام صيغ رياضية وإحصائية، مثل منحنى التكنولوجيا S-Curve لتبيان حدود نمو التكنولوجيا، ومنحنى الجرس لروجرز (Rogers bell Curve) الذي يوضح دورة حياة التبنّي التكنولوجي (Technology Adoption Lifecycle).

ويعدّ استخدام (S-Curve) أمراً مركزياً في فهم استراتيجيات التكنولوجيا، وتقوم الفكرة الرئيسة للمنحنى التي توسع في شرحها واستخدامها (Richard D.Foster) (ريتشارد دي. فوستر)([4]) على نظرية التطورات الكامنة في التكنولوجيا التي تتغير مع الوقت، وتختلف كلما أصبحت التكنولوجيا أكثر نضجاً([5]).

وتشير هذه النظرية باختصار شديد إلى أنّ تطور الأداء في المراحل التكنولوجية الأولى (المختلفة) يكون بطيئاً نسبياً، لكن كلما أصبحت هذه التكنولوجيا أكثر فهماً، وأكثر سيطرة، وأكثر انتشاراً زاد تطور التكنولوجيا، لكن النظرية تشير إلى أنه في مرحلة النضج التكنولوجيّ تصل إلى حد ماديّ أو طبيعيّ، يتطلب مزيداً من الوقت والمداخلات الهندسية والجهود للحصول على زيادة أخرى في تطور الأداء([6])، ويبين المنحنى التالي رقم (1) ما يسمى بمنحنى حدود التكنولوجيا-S

ويستخدم الباحثون هذا المنحنى الذي جاء اسمه من شكله الذي يأخذ حرف (S) باللغة الإنجليزية لدراسة طيف واسع من الاستراتيجيات المتعلقة بالصناعة التكنولوجية وحقول الاقتصاد والدراسات السكانية، وعلم الأحياء، والكثير من حقول المعرفة.

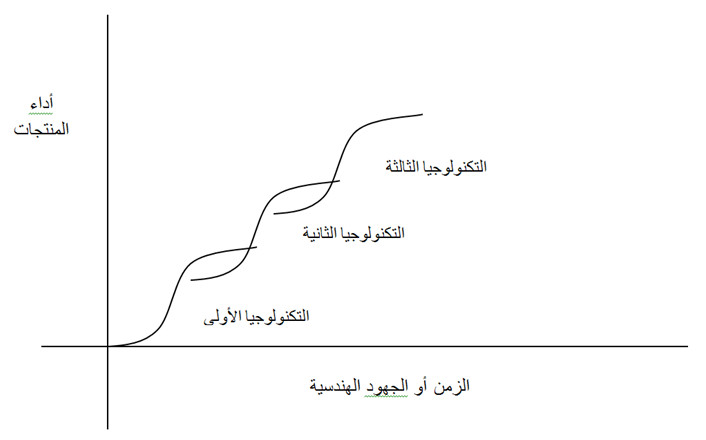

وحسب البرفسور في جامعة هارفرد للأعمال / كلايتون كريستنسن، فإن شكل منحنى (S-Curve) لأشكال مختلفة من التكنولوجيا المتطورة من مرحلة إلى أخرى أكثر تطوراً، يمكن أن يظهر على الشكل التالي: المنحنى رقم (2)([7]).

هذا الشكل مفيد لفهم كيفية استخدام الشبكات الإرهابية لأحدث ما توصلت إليه التطورات التكنولوجية في العالم؛ بمعنى كيف استخدم الإرهابيون المرحلة الأولى، ثم الثانية، ثم الثالثة من تلك التطورات التكنولوجية عبر مسيرة التطور التكنولوجي تاريخياً؟

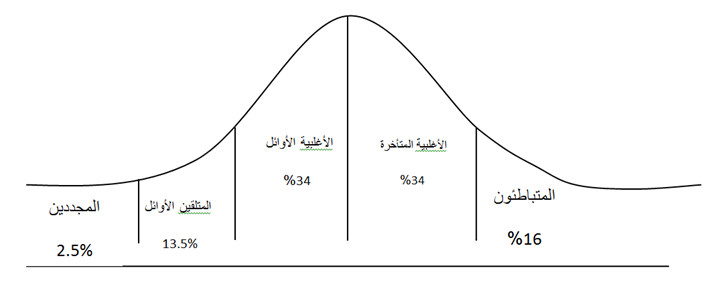

أما منحنى (الجرس) أو روجرز، الخاصّ بدورة حياة تبني التكنولوجيا، فهو نموذج طوره الأكاديميان، جو م بوهلين (Joe M.Bohlen) وجورج م. بيل (George M.Beal) عام 1957 في جامعة ولاية أيوا الأمريكية، وكان مصمماً في الأساس لتتبع أنماط شراء المزارعين لبذور الذرة المهجّنة، ثم جاء البرفسور الأمريكي في علم الاجتماع الحضرّي والاتصالات / إيفريت روجرز (Everett M. Rogers) عام 1962م ووسع من استخدام هذا النموذج في كتابة "انتشار الاختراعات" (Diffusion of Innovations) الذي صدرت طبعته الخامسة عام 2003م([8]).

وتستند نظرية الانتشار وهذا المنحنى على وصف عملية تقبل المنتجات الجديدة أو الاختراعات وتبنيها، حسب المواصفات الديمقراطية والنفسية للجماعات، وعملية تقبلها وتبنيها مع الزمن، والتي توضح عادة على شكل توزيع طبيعيّ كلاسيكيّ، أو ما يسمّى منحنى (Bell Curve).

ويبين المنحنى بأن المجموعات الأولى من الناس التي تستخدم المنتجات تسمّى المجددين (Innovators)، وهؤلاء متميزون بأن لديهم مؤسسات كبيرة، على درجة عالية من التعليم، وأكثر غنىً، ويميلون للمخاطرة، ثم يأتي بعدهم المتلقون الأوائل (Early Adopters)، وهؤلاء أصغر سنّاً، وأكثر تعليماً، ولديهم مطامع ليكونوا قادة المجتمع، ثم المجموعة الثالثة الأغلبية الأوائل: Early Majority، وهؤلاء محافظون أكثر، لكنهم منفتحون على أفكار جديدة، ومؤثرون في مجتمعهم ومحيطهم. أما المرتبة الخامسة، فهم المتباطئون (Laggards) محافظون جداً، ويمثلون المؤسسات الصغيرة، وكبار السن، والأقل تعليماً. كما في الشكل رقم (3) أدناه: منحنى روجرز (Rogers Bell Curve).

لقد توسّع استخدام نظرية الانتشار (Diffusion Theory) هذه، وهي استخدام تحليل سلوك أية فكرة أو مخترع جديد (أفكار جديدة، أو منتج تكنولوجيّ جديد، أو أفكار سياسية، أو اجتماعية جديدة...إلخ)([9])، وخلاصة النظرية بأن أيّ منتج جديد لا ينتشر فوراً، وأن هناك مجموعة قليلة هم المجددون أو "الرواد الأوائل"، وهم الذين يأخذون قصب السبق في استخدام هذا المنتج وتبنيه قبل غيرهم، على الرغم مما فيه من مخاطرة ومغامرة([10]). أما الوقت الذي يستغرقه المنتج للانتشار، فهو يتفاوت من منتج إلى آخر، فقد يأخذ أسابيع، مثل: أنواع من الملابس أو أسطوانات الأغاني المشهورة، وأحياناً يكون بحاجة إلى فترة أطول، مثل استخدام فرن المايكرويف أو بطاقات الصرّاف الآلي أو التسوق عبر موقع البيع والشراء أمازون، أو استخدام السيارات الكهربائية أو الهايبرد([11]).

قياس العلاقة بين المتغير التكنولوجيّ والإرهاب

إن قياس العلاقة بين المتغير التكنولوجيّ، باعتباره أحد محركات العولمة والإرهاب يجب أن يضع في اعتباره عدة جوانب، هي:

(أ) المنحنى السوقيّ (Logistic Curve)، أو منحنى (S)، ومدته 25 سنة([12]).

(ب) نقاط البداية المختلفة لكل متغير وتأثيراته (الهاتف بدأ قبل الأنترنت، الراديو قبل التلفزيون، القنبلة النووية، قبل الهيدروجينية، الطائرات الحربية قبل الطائرات بدون طيار...إلخ)، ما يعني أن لدينا كمّاً هائلاً من المنتجات (S)، وهو ما يجعل الربط بين العولمة وكل متغير تكنولوجيّ من ناحية، أو ظاهرة الإرهاب من ناحية ثانية أمراً في غاية التعقيد([13])، فإذا أدركنا أن هناك أربعة آلاف (4000) مصطلح علميّ جديد تتعامل مع هذا الوضع؛ فهذا يعني أنّ هناك (4000) ظاهرة اجتماعية ستتأثر بشكل أو بآخر بهذا المصطلح الجديد، وهو ما يدلّ على حجم التداخل والتشابك بين الظاهرة التكنولوجية (بصفتها محركاً للعولمة) والظاهرة الاجتماعية (ومنها ظاهرة الإرهاب)([14]).

خلاصة الحديث عن منحنى التكنولوجيا (S-Curve)، ومنحنى "نظرية الانتشار" يمكن أن اختصرها في أن التسارع التكنولوجيّ كان عاملا حاسما في تسارع ظاهرة الإرهاب، وأن شبكات الإرهاب (المدربة، المتعلمة، المغامرة) مثل القاعدة، وداعش واليمين المتطرف نجحت بشكل كبير، واستطاعت أن تستخدم آخر مخرجات التكنولوجيا الحديثة لمصالحها الخاصة، بمعنى أن الإرهابيين نجحوا في القفز على (المنحنى-S)، واستخدموا أعلى نقطة فيه دون المرور بمراحل تطوره، سواء أكانت طويلة أم قصيرة، وخلال ذلك كانت الشبكات الإرهابية تتكيف مع مراحل التطور التكنولوجيّ بسهولة أكبر من تكيف الدول، وحتى الأطراف الفاعلة الأخرى من غير الدول، مثل: الشركات المتخطية للحدود، التي قد تصطدم بحواجز التكاليف والبيروقراطية الإدارية.

وأعتقد بأن أهم مؤشر في هذا المجال هو نجاح الشبكات الإرهابية في عدد من المجالات أهمها: بناء مواقع الأنترنت على الشبكة العالمية، واستخدام وسائل التواصل الاجتماعي (تلغرام، توتير، فيسبوك، ويوتيوب، وغيرها) وليس هذا فحسب بل إدامة صيانتها، وتشفيرها، ثم إعادة تشفيرها باستمرار عندما تتعرض للهجوم من الخارج، ومثال ذلك فشل الدول وشركات الاتصال الكبرى مثل فيسبوك وتوتير وتلغرام في السيطرة أو التخلص من المحتوى المتطرف والإرهابي على هذه المنصات؛ خاصة إذا علمنا بأن هناك عددا كبيرا من الشبكات والمنصات الإرهابية في العالم.

فحسب "مشروع الشبكة السوداء (Dark Web Project) الذي يشرف عليه العالم / هوسنشان تشن: (Husinchun Chen) في جامعة (أريزونا/توسن)الذي يشرف على نشاط الشبكات والمواقع كافة على الأنترنت الخاصة بالإرهاب حول العالم، فقد بلغ الشبكات المرصودة على شبكة الأنترنت عام 2006م (1500) شبكة، منها (500) شبكة لها جذور في منطقة الشرق الأوسط. وقد نما عدد المواقع "الجهادية" من 12 موقع فقط عام 1998م إلى 4800 موقع عام 2006م"([15]).

وهناك عدد من المؤشرات المهمة الأخرى التي تدل على نجاح الجماعات الإرهابية في استخدام شبكة الأنترنت أهمها:

(أ) التوسع الكبير في استخدام الأنترنت في عملية التجنيد والدعاية وجمع الأموال والتمويل.

(ب) التوسع الكبير في التكنولوجيا اللاسلكية. وخطورة هذا المؤشر في مجال التوسع الجغرافيّ - المكانيّ والزمانيّ للإرهاب.

(جـ) التوسع في برامج التشغيل المجانية، التي يمكن أن يعدّل عليها. (Open-Source Coding)

(د) التوسع في التشفير المتطور، حيث يتم إخفاء الرسالة المشفرة داخل ملف موسيقى، وصور على الشبكة.

(هـ) التوسع في مصادر: الدعم والإسناد والاستشارات المجانية عن الشبكة (Free Third-Party).

(و) التوسع في التخزين (Storage)، وكلّ هذه المؤشرات كانت مصدر قوة للشبكات الإرهابية، وأكثر من ذلك، فإن الشبكات الآن وفرت للإرهابيين البيئة لما يسمّى "بالجهاد الإلكتروني"* Jihad) - E)([16]) في مجالات: التخطيط، التجنيد، التمويل، التدريب، الدعاية والإعلان، ونشر المبادئ والإيديولوجيات، لذلك فإنّ أهمّ نمو حققته شبكة تنظيم القاعدة (مثلاً) بعد هجمات 11 أيلول 2001، وتنظيم داعش بعد 2014م لم يكن نموًّا مادياً فحسب، بل كان نموًّا على شبكة الأنترنت والفضاء الافتراضي الهجين.

وهناك مجالات أخرى من التطور التكنولوجي نجحت الجماعات الإرهابية في استخدامها، مثل التوسع المتسارع في استخدام "الطائرات بدون طيار" التي استخدمت من قبل تنظيم داعش في سوريا والعراق، ومجالات أخرى مستقبلية قد تستخدم من قبلها في مجالات "الذكاء الصناعي". وهذا ما سأتحدث عنه بالتفصيل في المقال القادم.

[1]. ملمغرين، مايك، "على الأنترنت كل الأعمال عالمية (أحبت أم لم تحب)" الفصل الرابع، في كير برايد، بول "العولمة والضغوط الخارجية".

[2]. Robert B. Seidensticker “Future Hype: The Myths of Technology Change”, Barrett-Koehler Publishers, 2006, PP.2-6

* قانون مور هو قانون جاء على اسم مخترع تقنية الإنتل للكمبيوتر وهو جوردن مور.

[3]. Seidensticker, Bob, op. cit., PP. 2-6

[4]. Nieto, Mariano & Lopéz, Francisco & Cruz-Roldan, Fernando. (1998). Performance analysis of technology using the S curve model: The case of digital signal processing (DSP) technologies. Technovation. 18. 439-457. 10.1016/S0166-4972(98)00021-2.

[5]. Foster, R. N. (1986) Timing technological transitions. In Technology in the Modern Corporation, ed. M. Horwitch. Pergamon Press, New York, pp. 35–49

[6]. Christensen, Clayton, op. cit., (1992), P.334

[7]. Christensen, Clayton M. "Exploring the Limits of the Technology S-curve, Part 1: Component Technologies." Production and Operations Management 1 (fall 1992): 334–357. View Details.

[8]. Rogers, Everett (16 August 2003). Diffusion of Innovations, 5th Edition. Simon and Schuster. ISBN 978-0-7432-5823-4

[9]. Myers, James H, Marketing, McGraw- Hill International Edition, 1986, Pp-302-305

[10]. Ibid., P.303

[11]. Ibid., P.305

[12]. Aaronson, D. Jonathan, The communication and Internet Revolution, in the Globalization of the World Politic, edited by John Baylis and Steve Smith, first published (2001), P.541

[13]. Meade, Naudt, “Islam Technological Forecasting”, Manag- Ment Science, Vol.44, No 8, Aug 1998.Pp.1115-1130

[14]. www.elmandjra.com.

[15]. Glausiusz, Josie and Kengisberg, Amos, etal, Discover Magazine, “The Future Of Terrorism. https://www.discovermagazine.com/technology/the-future-of-terrorism

* يلاحظ كيف عملت التكنولوجيا في مجال الشبكات على عولمة لفظ الجهاد باللغة الإنجليزية، وبالتالي أدخلته قاموس اللغة الإنجليزية بلفظه العربي.

[16]. Glausiusz, Josie And Kengisberg, Amos, etal, op cit., PP1-3